こんにちは、ひろかずです。

普段と違うログインを通知する仕組みは様々ですが、その後のアクティビティの追い方を用意しておく必要がありますよね。

とりあえず、この日時に何かサインインしました?心当たりあります?って利用者に質問することもままあると思います。

- 聞かれる方は、日時だけだとしんどいですよね。。。

Azureでは、Azure AD Identity Protectionから来る通知から、どのサービスにサインインしたかを簡単に追うことができるので、一筆書きます。

Azure AD Identity Protection とは

Azure Active Directory Identity Protectionは、Azure AD Premium P2エディションの機能の1つです。

- 組織のアイデンティティに影響を及ぼす潜在的な脆弱性を検出する

- 組織のIDに関連する疑わしい行動に自動的に対応するように条件付きアクセスポリシーを構成する

- 不審な事件を調査し、それらを解決するために適切な行動を取ります

Azure AD Identity Protectionの設定手順は、上記クイックスタートを参照してください。

通知から追跡の流れ

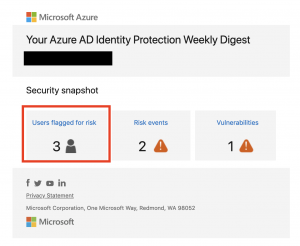

こんな通知がやってきます

Azure AD Identity Protectionを設定していると、定期的に通知メールが来ます。

- "Users flagged for risk"に3と表示されていますね

- 普段は0なので、あれ?と気づきます。

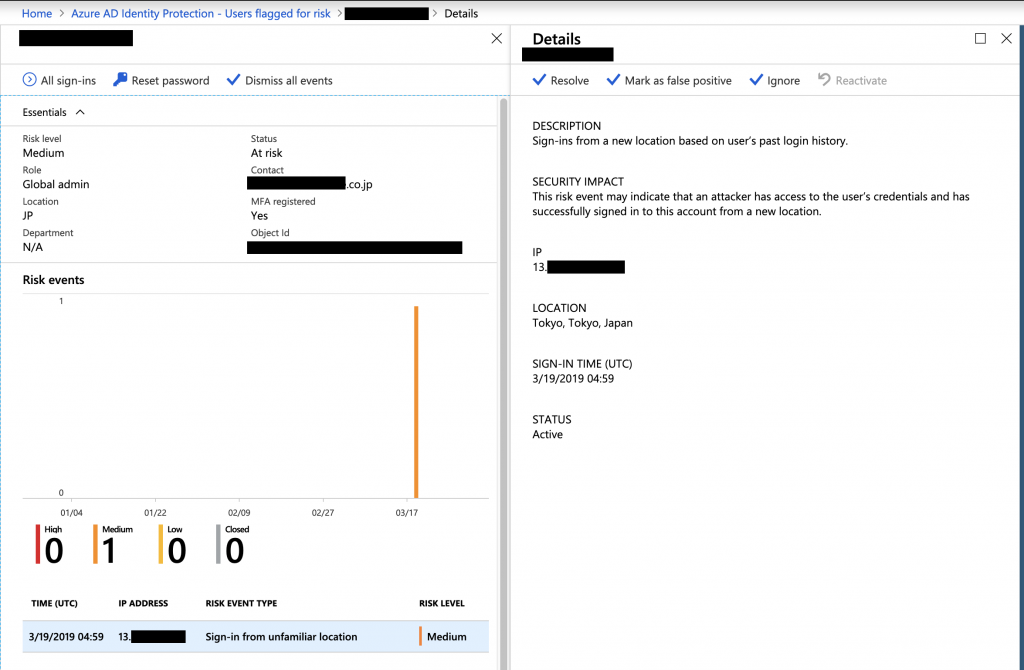

アラートの内容はこんな感じ

Sign-in from unfamiliar locationというアラートでした。

- IPアドレスも表示されていますね。

- 普段と違うIPアドレスからのログインという内容です

- ここからだと、何のサービスを使ったかはわからないですね

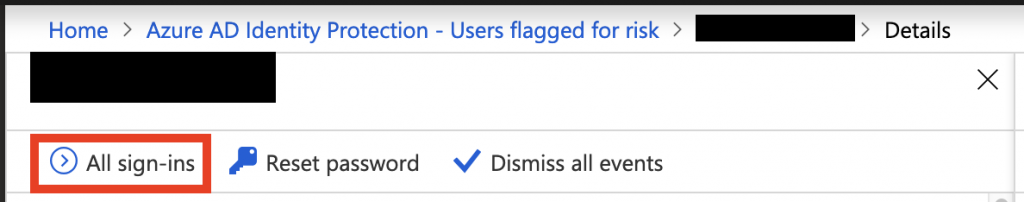

追跡しましょう

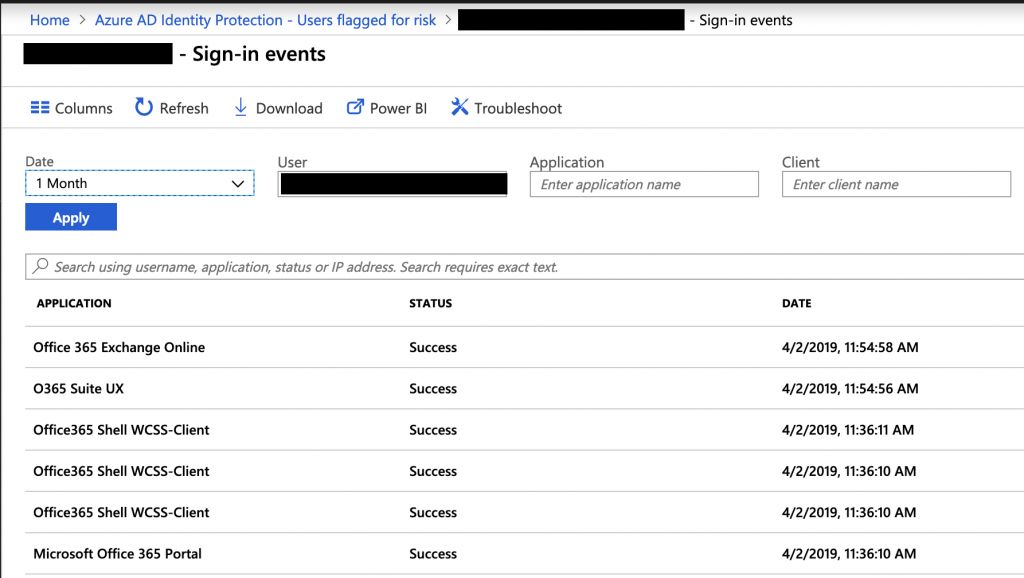

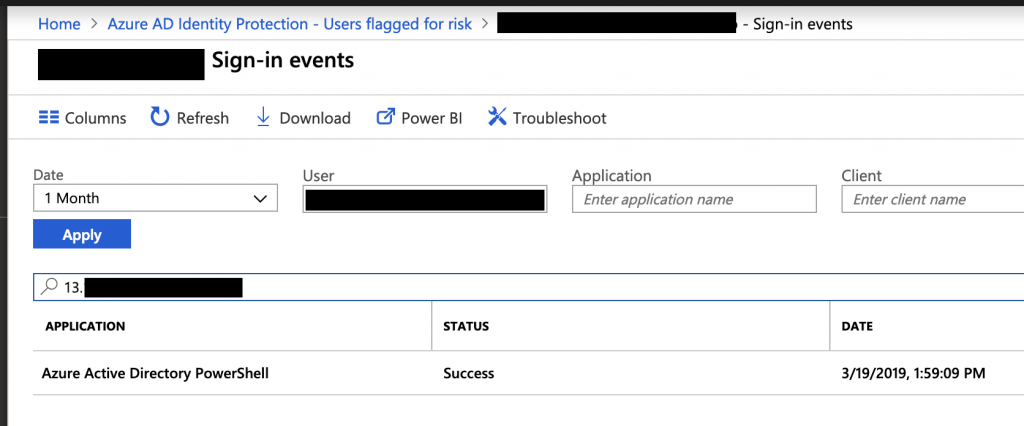

All sign-insを選択すると当該ユーザーのサインイン記録(対象サービスと成否)が一覧表示されます。

アラート通知で記録されていたIPで検索すると、当該アクセスが表示されます

- この画面ではタイムスタンプがJSTで表示されます

- アラート内容ではUTCなので、戸惑わないようにしましょう

Azure Active Directory PowerShellを使う時にサインインしたとわかりました。

おまけ

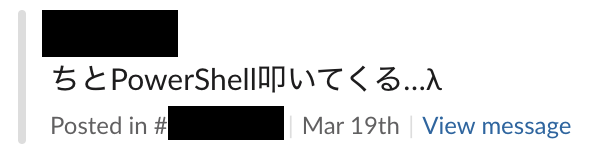

利用者は、自分のアクティビティをSlackなどに記録しておくと、その頃何をやったかの思い出しが捗ります。

今日はここまでです。

お疲れ様でした。