こんにちは、ひろかずです

Microsoft Defender ATP for macOSのPublic Previewが始まりました。

さっそくJamfで配信して、無事にオンボードできましたので、一筆書きます。

Intuneでの配信もできるようになるそうですが、それはまた後日のReleaseのようです

tl;dr的な何か

- ドキュメントが非常に親切なので、公式を見ても十分できると思います

参考ドキュメント

Microsoft Defender Advanced Threat Protection for Mac

JAMF-based deployment

前提条件

- Windows Defender Security Centerのテナントを所有しており、適切なアクセス権限があること

- 管理可能なJamfテナントを所有していること

- macOSがJamf管理下にあり、何かしらの配信を行えるようになっていること

- 以下の何れかのライセンスを必要な数量所有しており、ユーザーに割り当てられていること

留意事項

- Microsoft Defender ATP for macOSは、Previewです。

- 他のアンチマルウェアソフトが動いていると、思わぬ挙動を起こすかもしれません。

- まだ、正式サポートはないようです。

- ご利用は計画的に。

検証環境

- macOS Mojave 10.14.4(18E226)

- Ziften Agent導入済み

工程

- インストールパッケージとオンボードパッケージのダウンロード

- Jamfポリシーの作成

2-1. 構成プロファイルの作成

2-2. パッケージの作成

2-3. ポリシーの作成 - 動作確認

1. インストールパッケージとオンボードパッケージのダウンロード

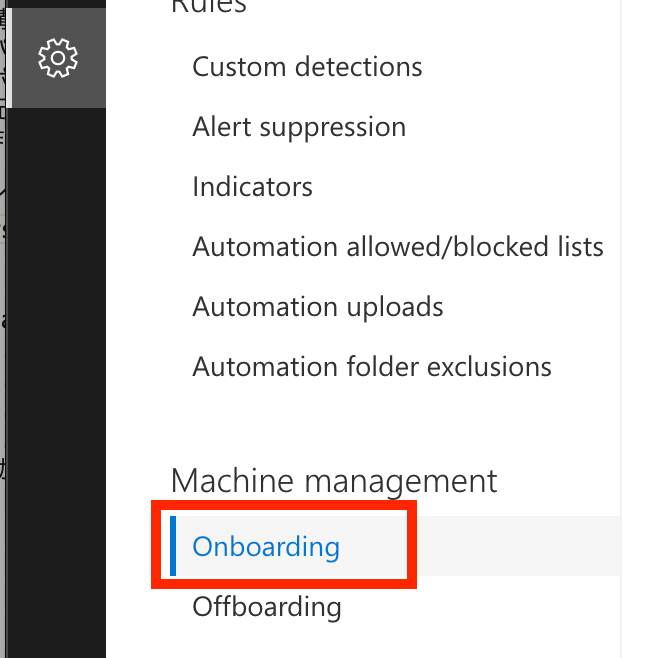

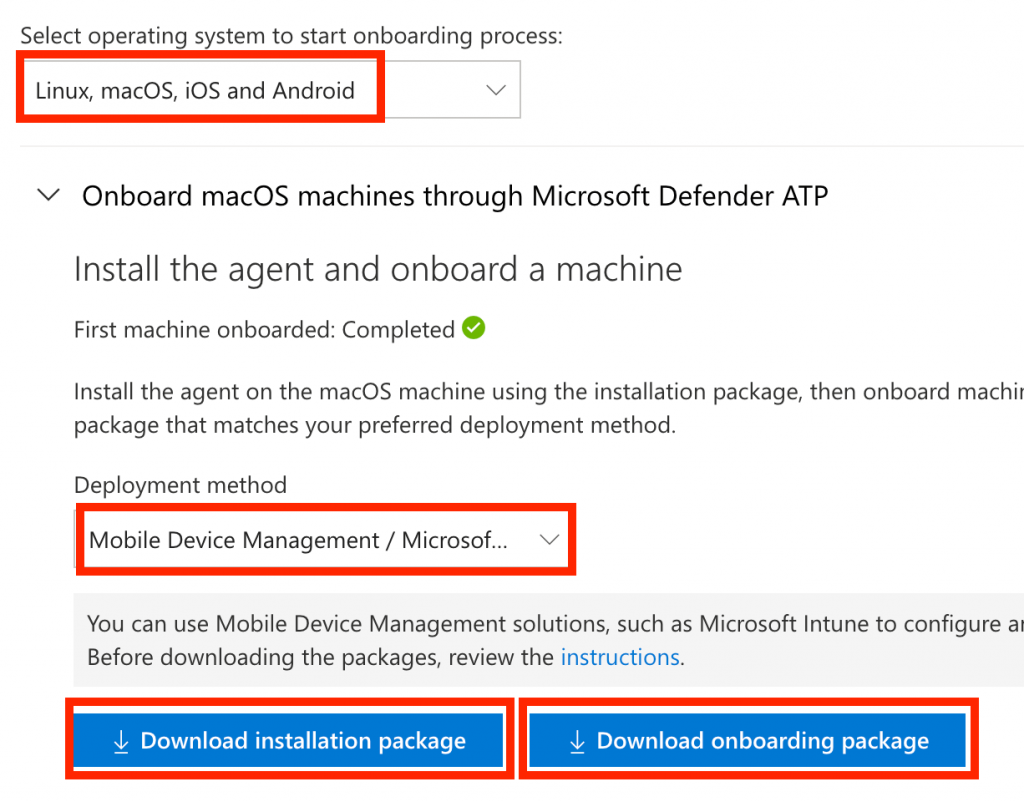

Windows Defender Security Centerにログインして、[ギア]アイコン > [Onboarding]を選択

以下操作を実施

- OSを[Linux, macOS, iOS and Android]を選択

- Deployment methodを[Mobile Device Managemet / Microsoft Intune]を選択

- [Download installation package]を選択 (

wdav.pkgがダウンロードされる) - [Download onboarding package]を選択 (

WindowsDefenderATPOnboardingPackage.zipがダウンロードされる)

WindowsDefenderATPOnboardingPackage.zipを展開

$ unzip WindowsDefenderATPOnboardingPackage.zip

Archive: WindowsDefenderATPOnboardingPackage.zip

inflating: intune/kext.xml

inflating: intune/WindowsDefenderATPOnboarding.xml

inflating: jamf/WindowsDefenderATPOnboarding.plist

$ ls -l

total 708688

-rw-r--r--@ 1 11765 5 24 15:04 WindowsDefenderATPOnboardingPackage.zip

drwxr-xr-x@ 4 128 5 24 15:06 intune

drwxr-xr-x@ 3 96 5 24 15:06 jamf

-rw-r--r--@ 1 360857086 5 24 15:04 wdav.pkg

$ ls -l jamf/

total 24

-rw-r--r--@ 1 9379 5 24 06:04 WindowsDefenderATPOnboarding.plist

2. Jamfポリシーの作成

2-1. 構成プロファイルの作成

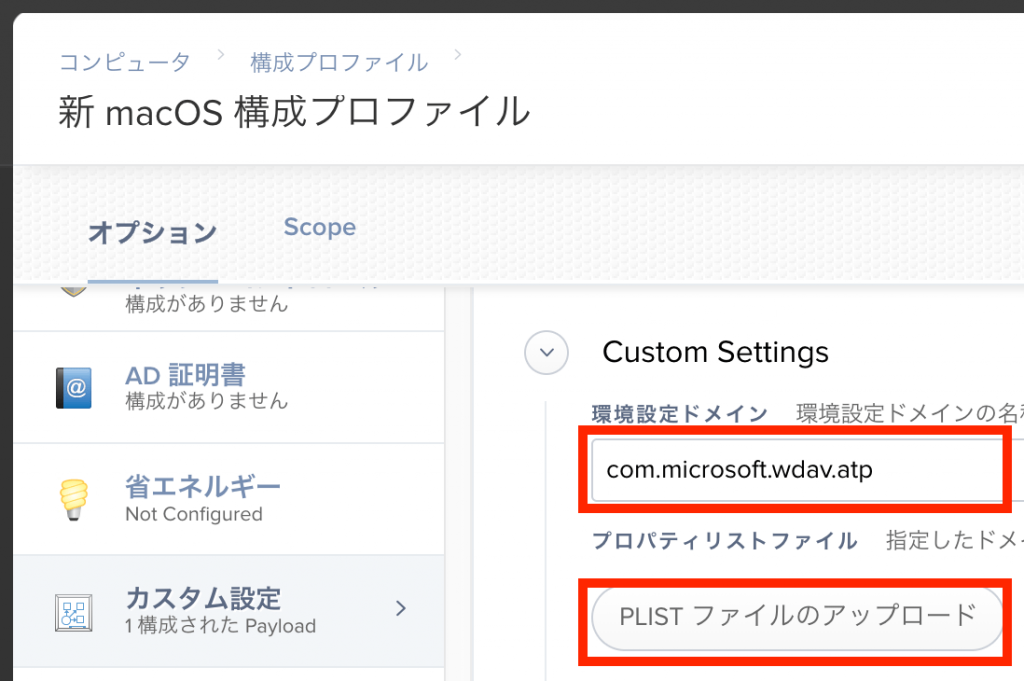

Jamf管理コンソールにログインして、[コンピュータ] > [構成プロファイル]を選択して、[+ 新規]を選択

一般オプションでは、[プロファイル名]を設定

カスタム設定オプションでは、[環境設定ドメイン]にcom.microsoft.wdav.atpを設定

[PLISTファイルのアップロード]を選択して、ダウンロードしたWindowsDefenderATPOnboarding.plistをアップロード

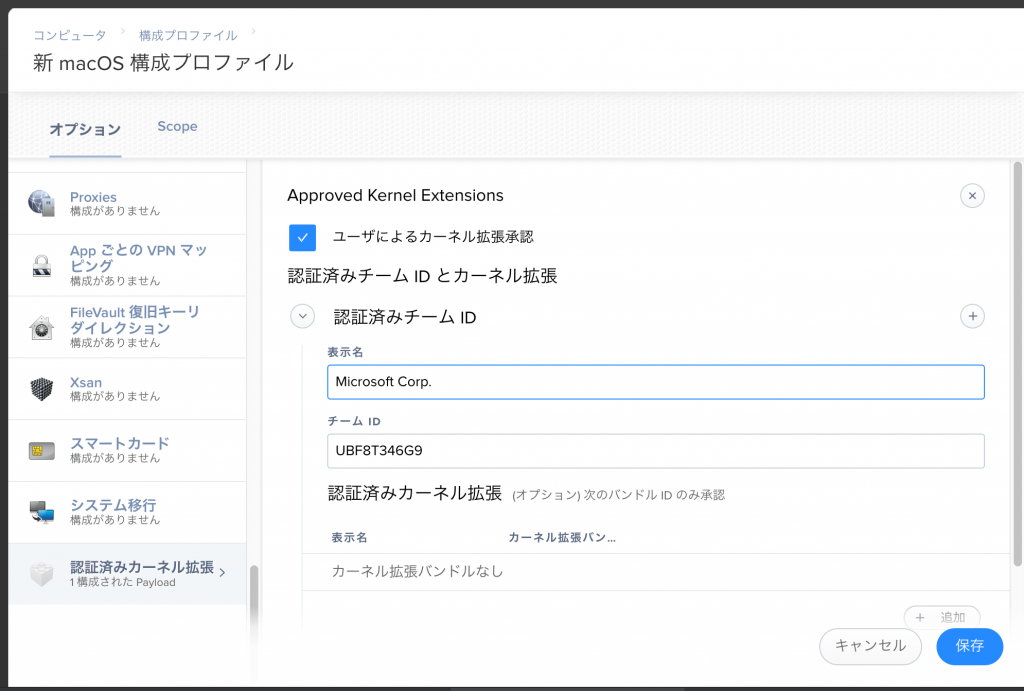

承認済みカーネル拡張オプションでは、表示名を入力して、チーム IDにUBF8T346G9設定

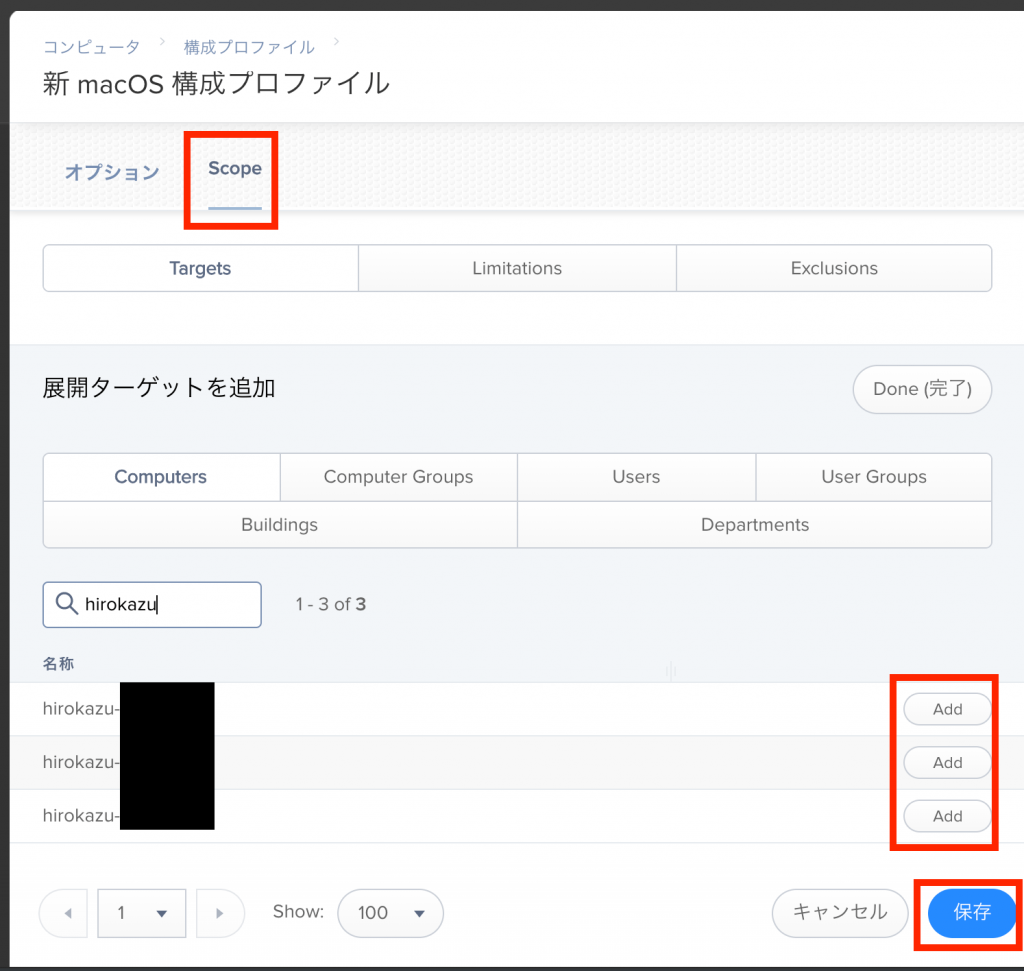

Scopeタブを選択して、ポリシーの展開先を選択して[保存] > [Done]を選択

- 今回は

hirokazuを付くコンピュータを選択します

2-2. パッケージの作成

画面右上の[ギア]アイコンを選択し、[コンピュータ管理] > [パッケージ]を選択

[ファイルを選択]を選択し、ダウンロードした wdav.pkg をアップロードして、[保存]を選択

- 表示名は、アップロードしたファイル名に置き換わります

- 必要に応じて、適宜修正してください

2-3. ポリシーの作成

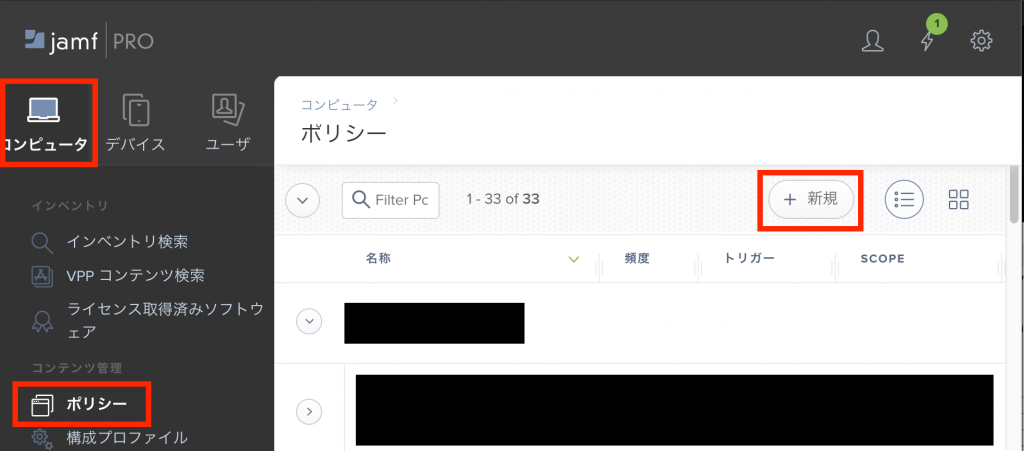

[コンピュータ] > [ポリシー] > [+ 新規]を選択

Generalオプションでは、表示名を設定し、トリガーを[Recurring Check-in]を選択

- 実行頻度は、[Once per computer]のまま

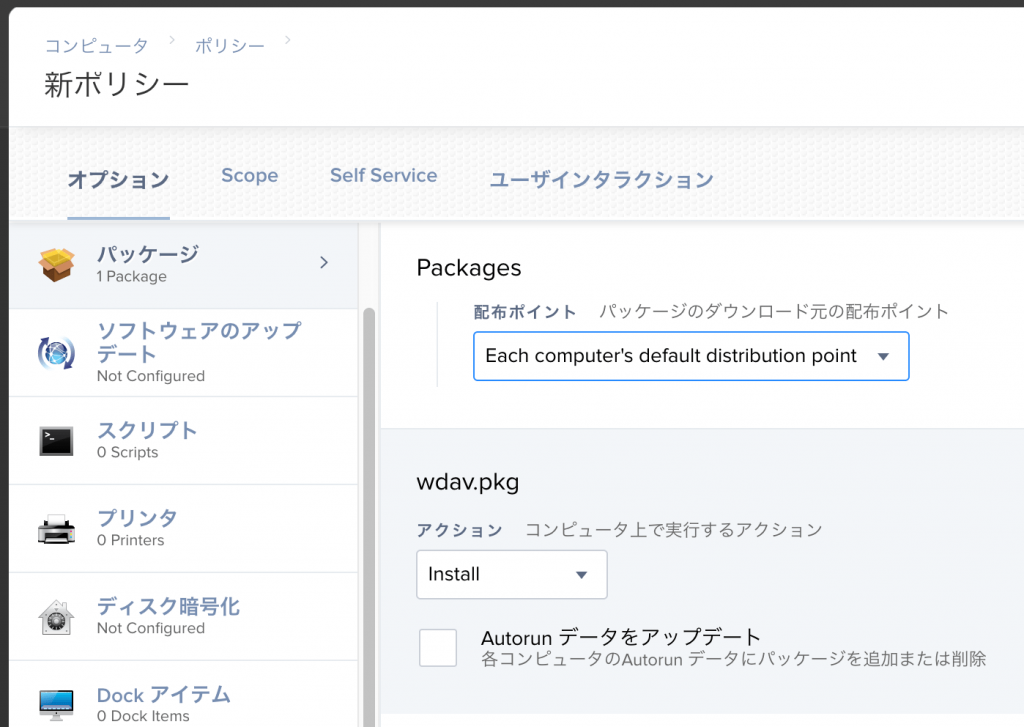

[パッケージ]オプションでは、 先程作成したパッケージ(wdav.pkg)を選択

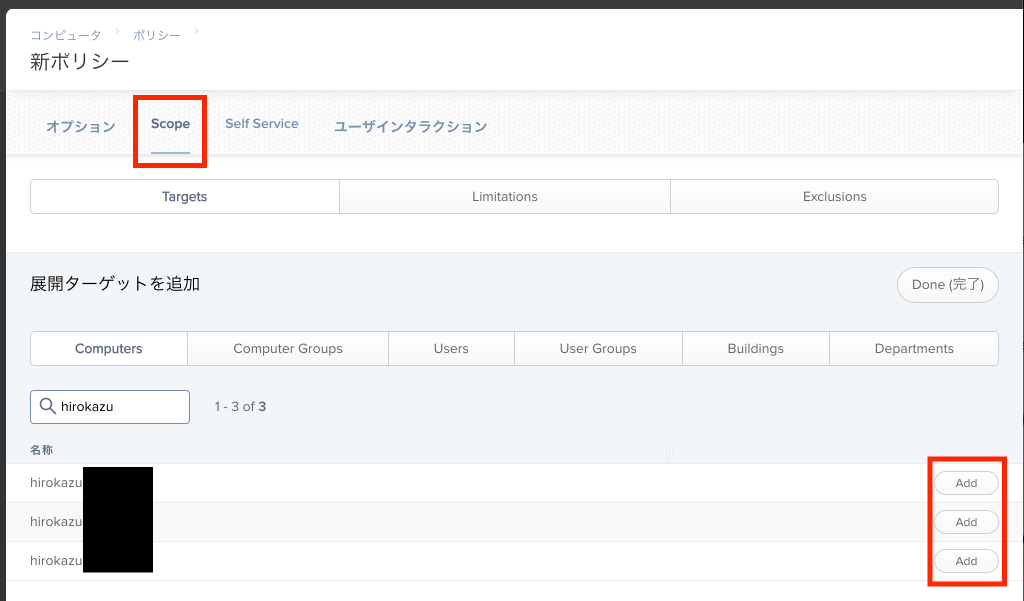

Scopeタブを選択して、ポリシーの展開先を選択して[保存] > [Done]を選択

- 今回は

hirokazuを付くコンピュータを選択します

3. 動作確認

3-1. Jamf側での確認

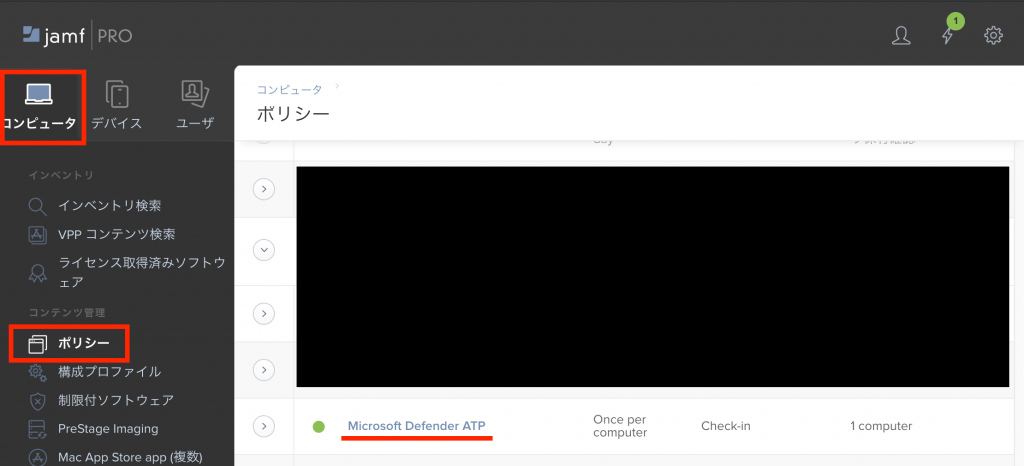

[コンピュータ]から[ポリシー]を選択

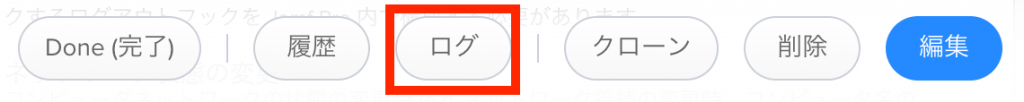

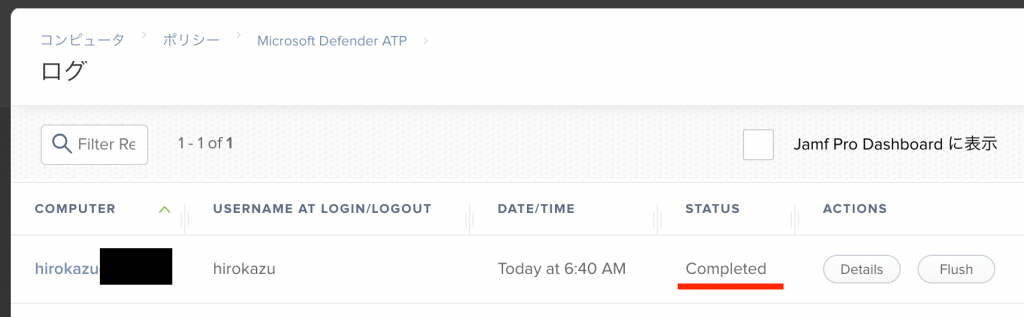

- 作成したポリシーを選択して、[ログ]を選択

STATUSがCompletedになっていることを確認

- 構成プロファイルも同様に確認できます

macOS側での確認

Jamfログを確認

- 以下はインストール成功時のログ

$ less /var/log/jamf.log

:

Fri May 24 15:39:06 jamf[47624]: Executing Policy Microsoft Defender ATP

Fri May 24 15:39:25 jamf[47624]: Verifying package integrity...

Fri May 24 15:39:26 jamf[47624]: Installing wdav.pkg...

Fri May 24 15:40:05 jamf[47624]: Successfully installed wdav.pkg.

Fri May 24 15:40:06 jamf[47624]: Executing Policy Update Inventory

Fri May 24 15:40:08 jamf[47624]: Checking for patches...

Fri May 24 15:40:08 jamf[47624]: No patch policies were found.

:

ターミナルでorgIdをやhealthyを確認

$ mdatp --health

cloudAutomaticSampleSubmission : true

cloudDiagnosticEnabled : true

cloudEnabled : true

healthy : true

licensed : true

logLevel : "info"

machineGuid : "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx"

orgId : "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx"

realTimeProtectionEnabled : true

releaseRing : "Production"

versionEngine : "100.42.86"

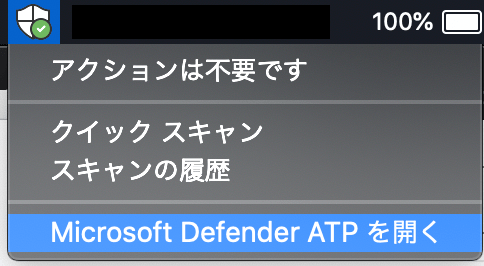

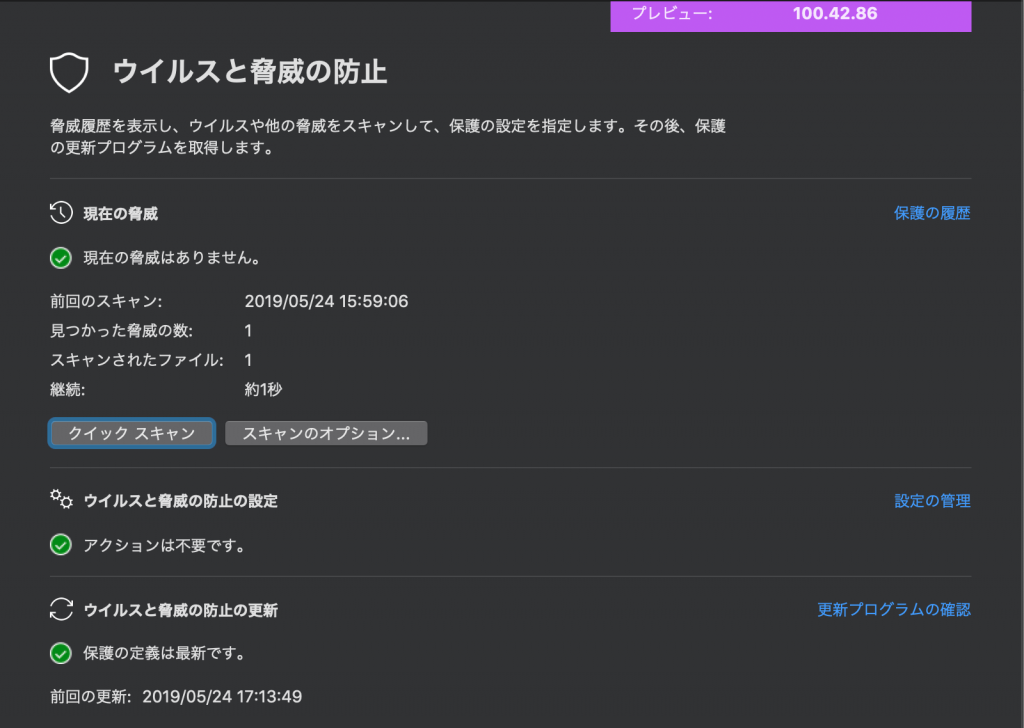

macOSのステータスバーを選択して[Microsoft Defender ATPを開く]を選択

オンボードが正常であれば、このように表示されます

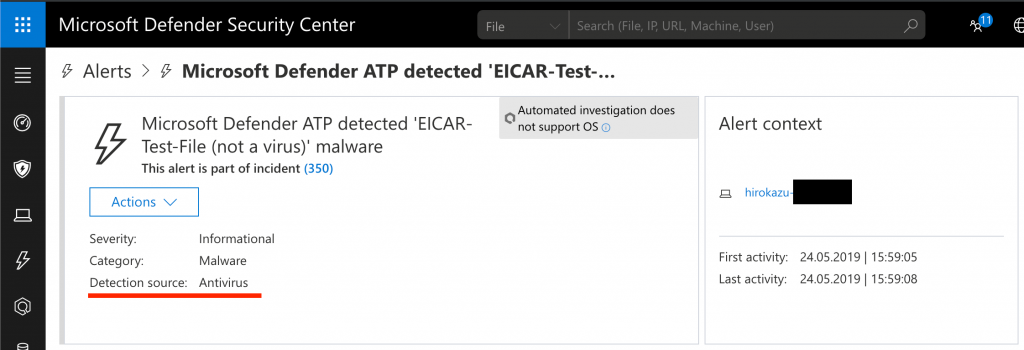

お約束のEICERテストウィルスを検知することも確認できました

- Detection sourceが

Antivirusになっていますね

Public PreviewほやほやのMicrosoft Defender ATPをJamfで配信して、オンボードすることができました。

今日はここまでです。

お疲れ様でした。