こんにちは、ひろかずです

re:Inforce 2023に行ってきたので一筆書きます。

現在、初日が終わって晩ご飯前にガリガリ書いてます。

- 発信元が日本のSMSが受信できない関係で、帰国してからのリリースしてます

お品書き

- Keynote

- [TDR352] How to automate containment and forensics for Amazon EC2

- [GRC303] Security practices for customizing multiple environments

1. Keynote

- セキュリティは、私たちのトッププライオリティ

- すべてはここからはじまる

- 新しい技術、生成AIとかあるよね

- セキュリティがわかりやすくするには人間の心理を理解する必要がある

- シリアルキラーのプロファイリングアルゴリズムを作っていた

- Why(モチベーション)とWho(個人)がわかれば、How(メソッド)がわかる

- コンピュータが犯罪を犯すわけではなく、すべての防御策は人間を考慮してセキュリティを考える必要がある

- セキュリティは、どんなに重ねても十分であるにはならない

- その中で、どのように信頼を勝ち得ていくか

- Nitro以後は、専用に設計されたチップにオフロードされるようになった

- 現在第五世代、スループットは飛躍的に上がった

- Nitorは、AWSのオペレータからも保護する

- 不要なコードを削除しており、AWSのオペレータはメモリやHDDへのアクセスもできない

- Firecrackerは、最新のバーチャルモデル

- 厳密なアクセスに限られるので、抜け出してもカーネルでできることは限られている

- セキュリティは、HWに組み込まれているけど、SWはどうだろう

- 人間がいちいち問題を特定しなくてもいいようにしている

- 例外なく、AppSecのレビュープロセスを経ないコードは本番にリリースされない

- 140以上ののセキュリティスタンダードとコンプライアンスに準拠している

- 監査人がデータセンターに出向かなくてもよくなるようにした

- 監査人がデータセンターに入ること自体がセキュアではない

- DCのバーチャルツアー

- Expoで体験できました!

- 監査人がデータセンターに入ること自体がセキュアではない

- セキュリティインテリジェンスでは、常にモニタリングして、常に分析している

- ターゲットに到達する前に、DDoSを止めることができる

- AWSのセキュリティがスケールすることで、よりよいセキュリティが提供できる

- ボットネットのシナリオでは、2023Q1には、DDoS攻撃を遮断している

- 5.4Bのシグナルを分析

- 様々な機関と連携して、1000のC2ボットネットをテイクダウンした

- ランサムウェアからワイパーウェア(消して、開示)へ

- 目的が変わってきている

- ウクライナに対する攻撃

- 目的が変われば攻撃が変わる

- AWS Backup, AWS Backup Vault Lockで消去から守る

- 目的が変わってきている

新機能

- [ Amazon Verified Permissions ]

- オープンソース言語である[ CEDAR ]で書いたアクセスコントロールを実装できる

- カスタムアプリケーション向けのきめ細やかな認証やアクセスコントロール

- アプリケーションロジックからアクセス制御を分離し、コード変更なしにパーミッションルールの変更と更新を一元管理する

- 既存アプリの改修が不要

- ゼロトラストの次のチャプター

- [ Amazon EC2 Instance Connect endpoints ]

- Amazon EC2 Instance ConnectのService Endpointがリリース

- Private VPCにあるEC2にInstance Connectできるようになる

- IAMと統合し、CloudTrailにログが残る

- [ AWS Management Console Private Access ]

- 5/10にGAした機能ですが紹介されていました

- マネージドコンソールへのアクセスを特定IPから特定のAWSアカウントのみに制限できます

- 人類の課題の一部への回答になりそうです

- [ Amazon Inspector Code Scans for Lambda ]

- Amazon Inspector は、Lambda 関数のコードスキャンをサポートするようになり、インジェクションの脆弱性や暗号化の欠如などの脆弱性を検出できるようになった

- 修正方法もサジェストされる

- Amazon Inspector は、Lambda 関数のコードスキャンをサポートするようになり、インジェクションの脆弱性や暗号化の欠如などの脆弱性を検出できるようになった

- [ Amazon Inspector SBOM Export ]

- コンソールまたは API を使用して、リソースのソフトウェア部品表 (SBOM)をs3にエクスポートできるようになりました

- Lambda, ECR, EC2(Linux)が対応とのことです

- 全リージョンで無料で利用可能

- [ Amazon Bedrock ]

- モデルのファインチューンと監査をしたり、学習モデルを自分たちだけでつかうことができる

- データガバナンスの文脈で、生成AIの学習モデルのアクセスコントロールができるのは心強いですね

- [ Amazon CodeWishper ]

- リアルタイムでコードをサジェストしてくれる生成AIサービスとのことです

- コードのライセンスについても指摘してくれるそうです

- [ Amazon CodeGuru Security (Public Preview)]

- 機械学習を使ってコード内のセキュリティの脆弱性をスキャンするSAST

- 修正方法もサジェストされる

- ハードコードされたシークレットの検出も行ってくれます

- Python、Java、JavaScriptに対応

- GitHub、GitLab、Bitbucket、AWS CLI、Visual Studio Codeなどと統合できます

- 機械学習を使ってコード内のセキュリティの脆弱性をスキャンするSAST

- [ [Finding Groups for Amazon Detective] ]

- Findingに関連するリソースやIP、IAMのグループ化はされていたものに、Inspectorの脆弱性情報もグループするようになった

- MLを使って、セキュリティFindingをグループ化していく機能

- Findingに関連するリソースやIP、IAMのグループ化はされていたものに、Inspectorの脆弱性情報もグループするようになった

2. [TDR352] How to automate containment and forensics for Amazon EC2

- [ こちら ]の内容のハンズオンでした

- 開始するとStep Functionが動き出して、ディスクとメモリのフォレンジックを自動で開始するものでした

- 残念ながら、開始30分くらいでVirginiaリージョンの障害が発生し、中断を余儀なくされました...

3. [GRC303] Security practices for customizing multiple environments

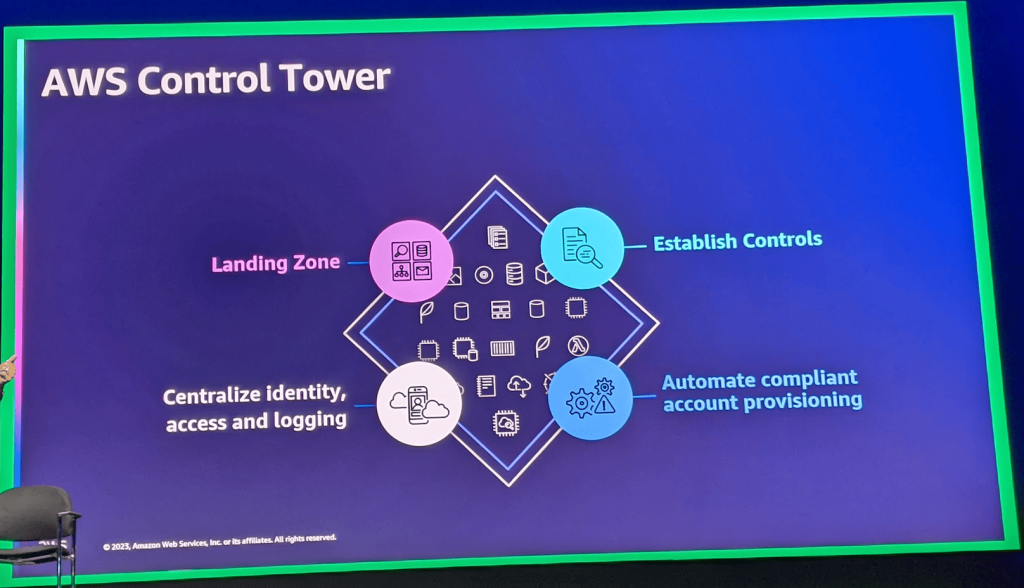

- AWS ControlTowerは、AWSでマルチアカウント環境をセットアップする最も簡単な方法である

- コントロールタワーは利用者に代わって複数のサービスをオーケストレーションしてくれるから

- AWS ControlTowerで得られる4つのこと

- ランディングソーンとして利用することによる、最新のガイダンスに適合させる手間の低減

- 複数のサービスをまたがって動作する管理性

- アカウントファクトリによる自動化されたAWSアカウントの作成

- 一度限りではなく、アカウントの増加やコンプライアンスニーズの進化にあわせた継続的な進化

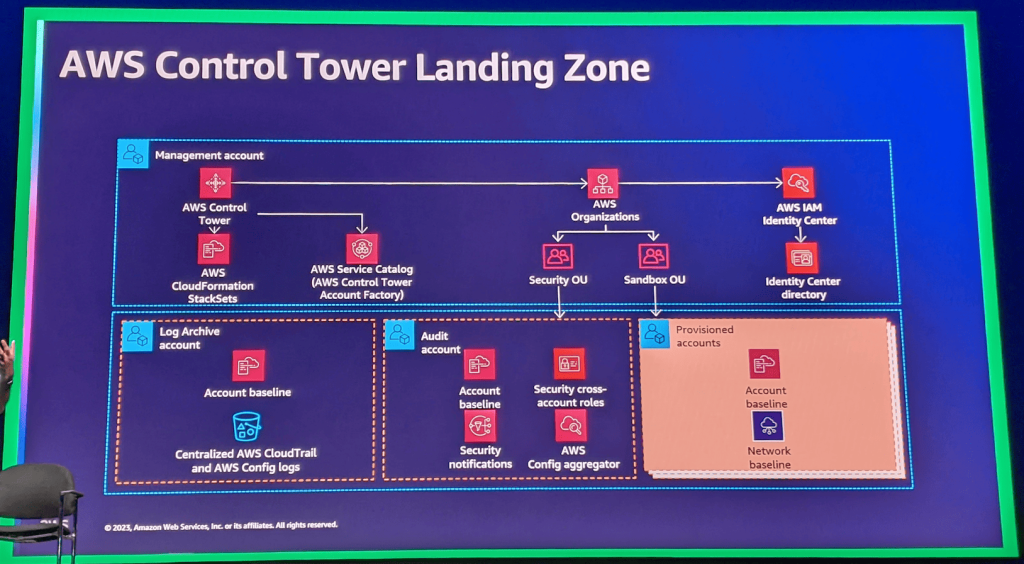

ランディングゾーンとは

- 管理アカウント、セカンダリアカウント、サンドボックスアカウントで構成される

管理アカウント

- アカウント全体を管理するAWSアカウント

- ビジネス用途に応じて、OrganizationのOUを構成する

セカンダリアカウント

- ログアーカイブや監査を行うAWSアカウント

- 共有アカウントであり、管理するAWSアカウントのCloudTrailログすべてを集約し、単一のS3バケットに格納する

- セキュリティチームやコンプライアンスチームが主に利用するが、必要に応じてそのほかのアカウントも読み書きできるようにする

サンドボックスアカウント

- ビジネスの用途に合わせて払い出されるAWSアカウント

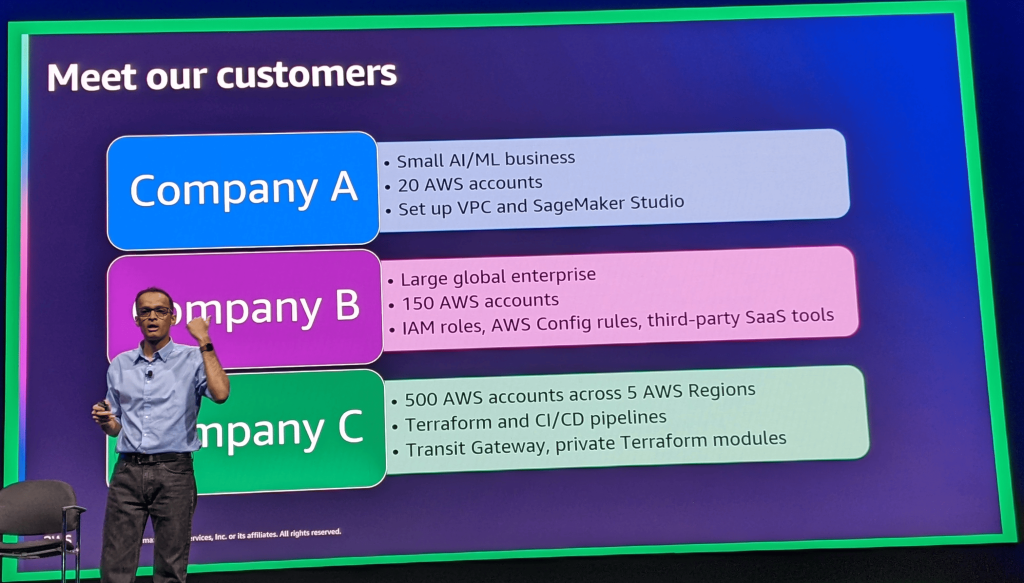

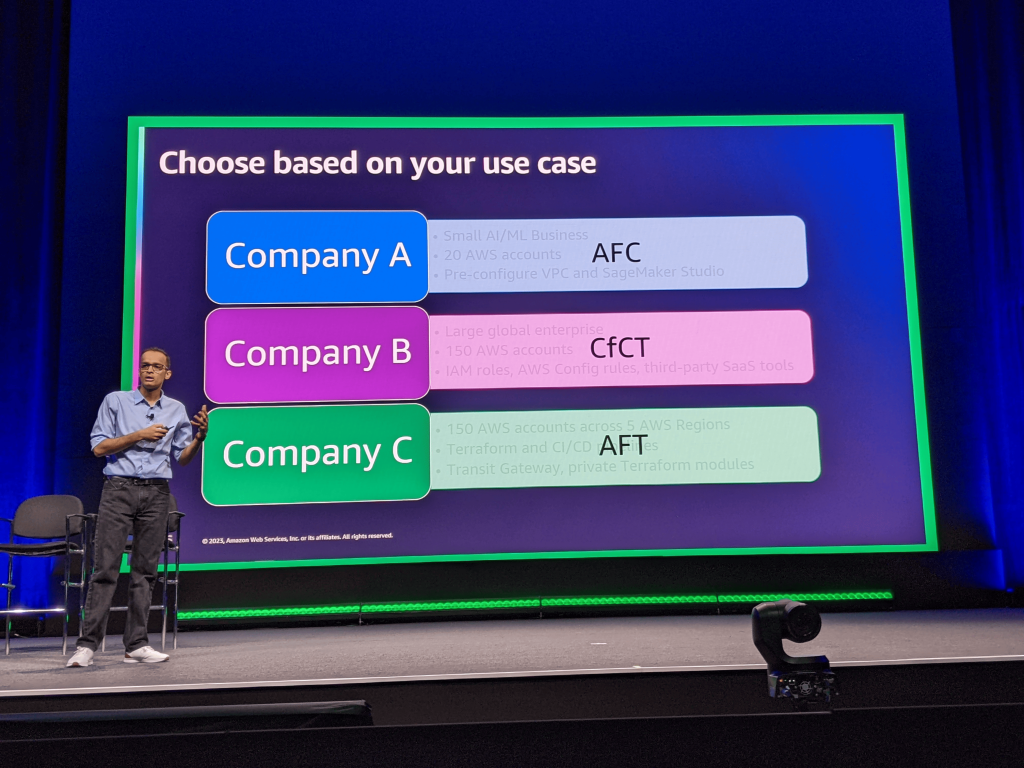

3社のユースケース

- A社は、AWSを始めたばかりの典型的な中小企業で、数少ないアカウントを持っていて、それらのアカウントにいくつかの基本的なサービスを再提供したいと考えている企業

- B社は、グローバル企業で、アップグレードした複数のリージョンと数百のアカウントを持っている。

- また、ロールや設定ルール、サードパーティーのソリューションなど、複雑なカスタマイズが必要で、特定のツールにアクセスできるロールが存在する場合もある

- C社は、B社よりさらに規模が大きく、複数のリージョンで数百以上のAWSアカウントを持っている

- TerraformとCI/CDパイプラインを利用している。

3社に対応するソリューション

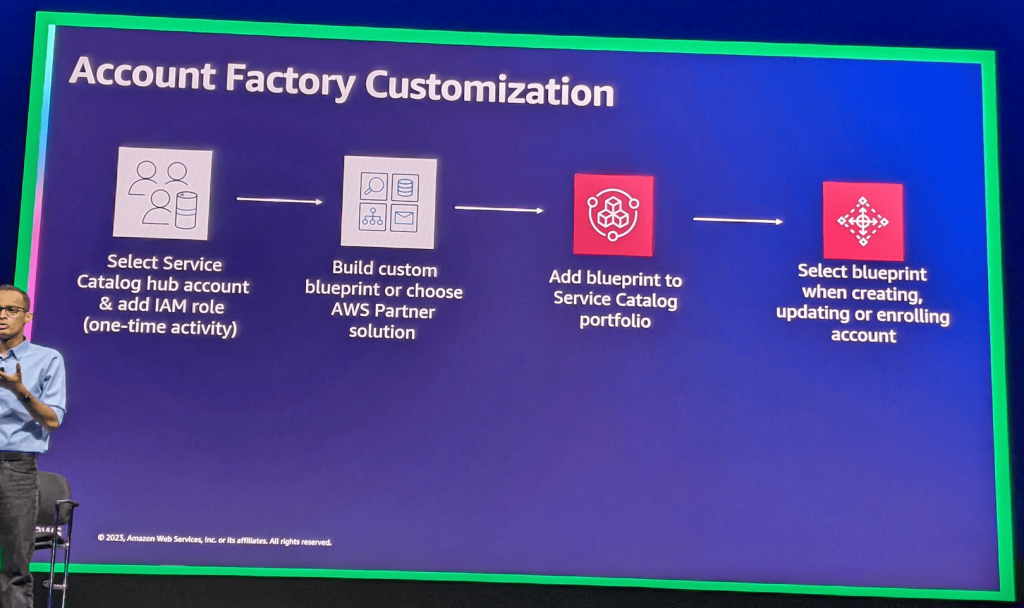

A社:Account Factory Cutsomaization

- フルマネージドなAWS ControlTower

- 新規カスタムアカウントの作成や既存のカスタムアカウントの対応

- 11のパートナーが提供するブループリントが用意されている

- API未対応。コンソールのみ

- AWSアカウントごとに、1つのブループリントのみ利用可能

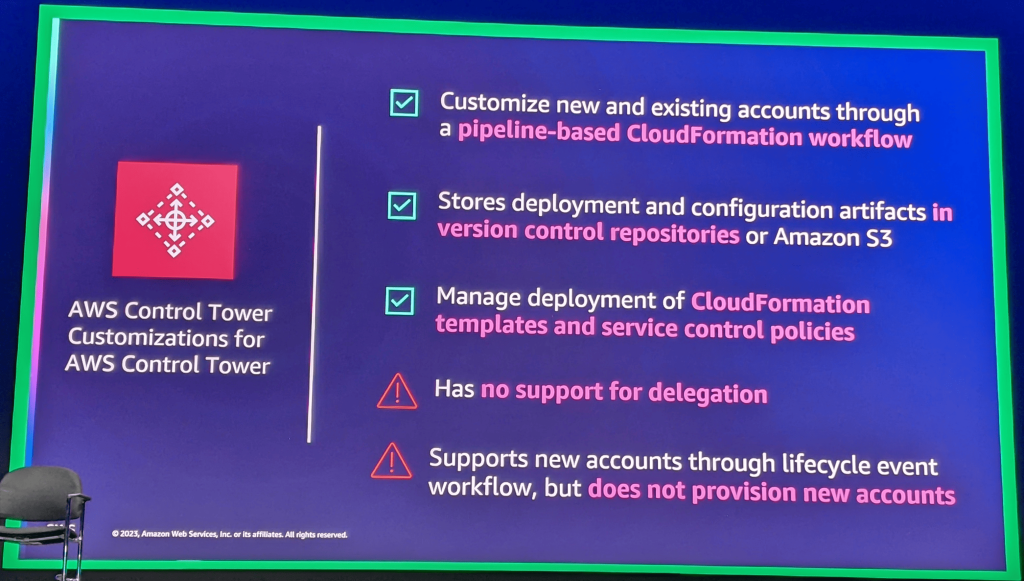

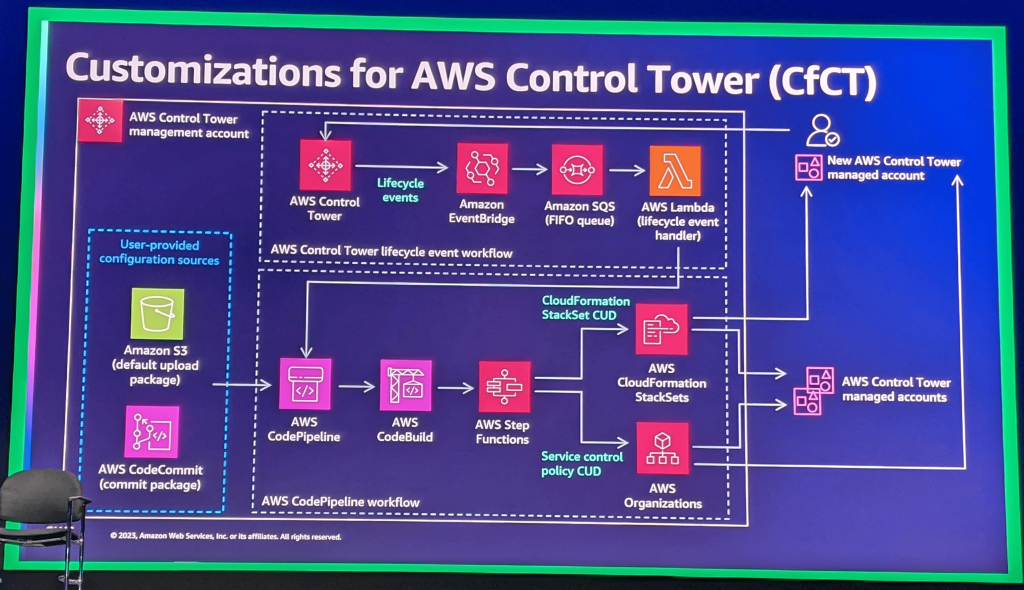

B社:CfCT (Customizatons for AWS ControlTower)

- 新規カスタムアカウントの作成や既存のカスタムアカウントの対応するパイプラインベースのCloudFomationワークフロー

- バージョン管理されたリポジトリにデプロイ設定のs3への保管

- CloudFomation テンプレートとSCP(Service Control Policy)による実装管理

- 管理者の委任をサポートしない

- ライフサイクルイベントにおける新しいアカウントには対応するが、新しいアカウントのプロビジョニングには対応しない

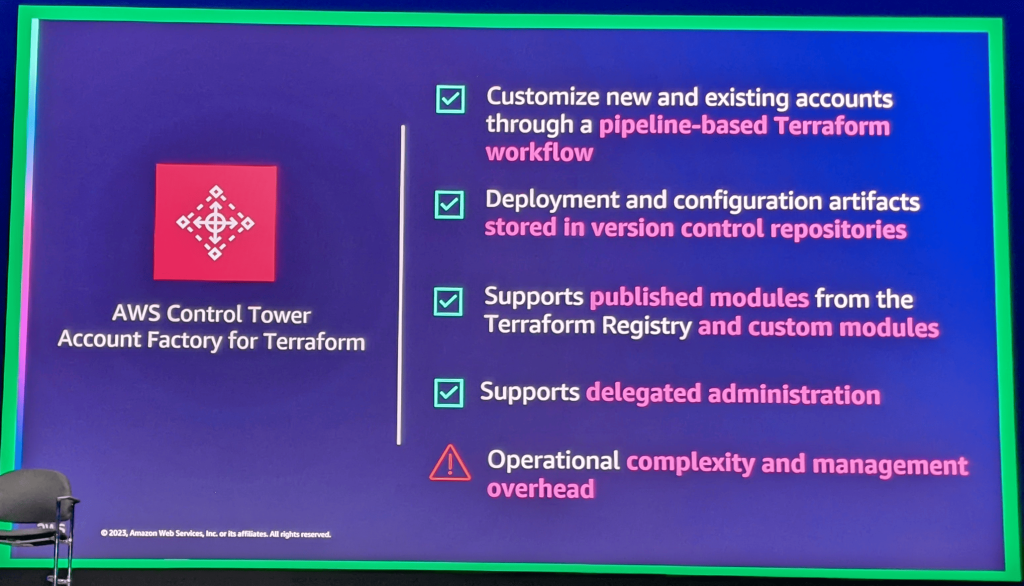

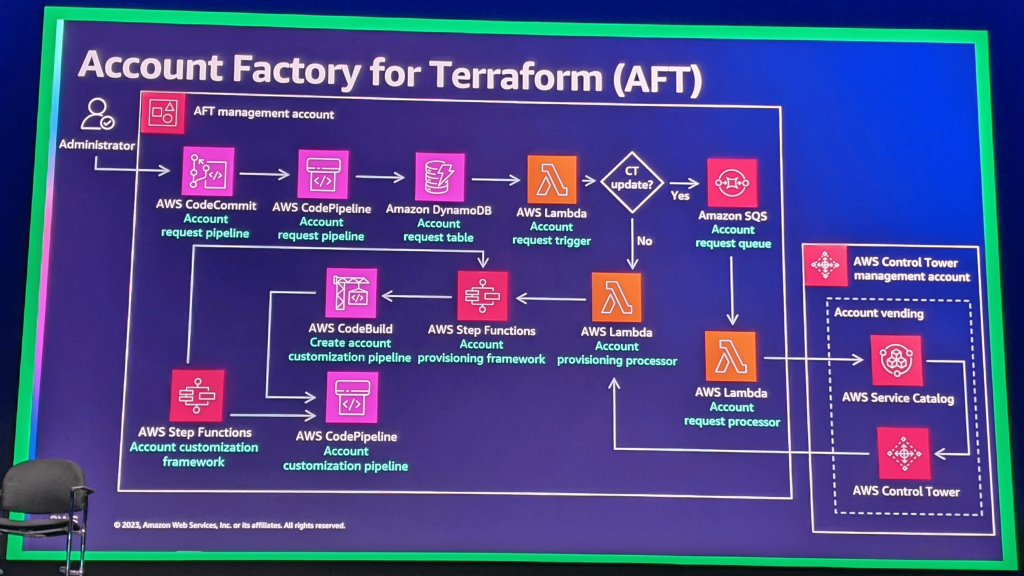

C社:AFT (Account Factory for Terraform)

- 新規カスタムアカウントの作成や既存のカスタムアカウントの対応するパイプラインベースのTerrafoamワークフロー

- バージョン管理されたリポジトリにデプロイ設定の保管

- Terrafoamレジストリの公開モジュールと利用者のカスタムモジュールをサポート

- 管理者の委任をサポート

- オペレーションと管理が複雑で、オーバーヘッドがかかる

所感

- まずは、Account Factory Cutsomaizationから始めて、ワークロードが拡張していくとともにCfCTやAFTを検討する流れであるのがよくわかりました

- 各ソリューションの特徴や留意点が端的にまとめられていたのが良かったと思います

他にもいくつか聴講しましたが、分量が多すぎるので今回はこの辺にします

お疲れ様でした。